Poslední aféra kolem serveru Wikileaks obsahuje snad vše, co by měl napínavý špionážní thriller obsahovat: je tu zhrzený homosexuální voják, odhalené soukromí nejvyšších představitelů států, odkryté supertajné diplomatické depeše a mysteriózní kybernetický útok na server Wikileaks. Jediné co tento příběh postrádá je odpověď na nejdůležitější otázku…Jak se to vlastně mohlo vůbec stát?!

Poslední aféra kolem serveru Wikileaks obsahuje snad vše, co by měl napínavý špionážní thriller obsahovat: je tu zhrzený homosexuální voják, odhalené soukromí nejvyšších představitelů států, odkryté supertajné diplomatické depeše a mysteriózní kybernetický útok na server Wikileaks. Jediné co tento příběh postrádá je odpověď na nejdůležitější otázku…Jak se to vlastně mohlo vůbec stát?!

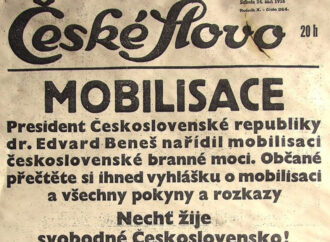

Tato kauza rozhodně není první případ masivního úniku tajných informací americké vlády. V roce 1969 Daniel Ellsberg dokázal utajovanou vládní analýzu o Vietnamu. Zveřejnění dokumentů, které byly následně souhrnně označovány jako „the Pentagons papers“ podnítilo veřejnou diskuzi, která později vedla ke stažení amerických vojsk z Vietnamu.

Daniel Elsberg musel však na rozdíl od Bradleyho Manninga ve své době strávit dny, ne li měsíce u tehdejšího výkřiku techniky – zeroxu aby okopíroval jednu podruhé všech sedm tisíc stránek, které později vynesl.

Dnes by se celá databáze obsahující utajované informace ministerstva zahraničí spojených států vešla v textové podobě do jednoho DVD-čka nebo či do flash disku. A bude ještě hůř – s rozšířením vysokorychlostního internetu a pokračováním stávajícího trendu propojování státní sféry s internetem bude stáhnutí národních databází pomocí kybernetického útoku záležitostí vteřin. Pokud nebudou tedy přijata důsledná opatření v oblasti bezpečnosti informačních systémů (kontrola kdo, kam, jak a proč přistupuje a co s daty dělá) a v oblasti kybernetické obrany (ochran proti škodlivým kódům) nebudou tedy kolosální úniky rozměrů Wikileaks vzácnou záležitostí.

Zpátky ale k původní otázce: Jak se to vlastně vůbec mohlo stát?

Představte si, že sedíte u stolu, na kterém jsou dva počítače – v jednom je červený kabel, což značí, že je připojený k utajované síti a ve druhém je kabel šedivý, kterým je počítač připojený k internetu.

Toto je příležitost.

Nyní si představte, že neexistuje nikdo, či žádný automatický systém, který by dohlížel na to, co s danými systémy děláte, co čtete, jak s informacemi nakládáte.

Toto je zranitelnost.

A nyní otočte kameru a představte si, že na židli sedí 23 americký vojín, který je frustrován přehlíživým chováním svých nadřízených, a který má spoustu času uvažovat o tom, jak to dát náležitě světu na vědomí.

Toto je hrozba.

Vidíte ho, jak vytahuje červený drát z jednoho počítače a zastrkuje jej do druhého, čímž umožní celému světu se připojit do sítě s označením SECRET…

Toto je útok.

Teď jsem to možná zjednodušil, ale trendy jsou jasné: propojovat, propojovat a propojovat – Po 11. záři se zjistilo, že je potřeba lépe sdílet informace mezi vládními agenturami. Nyní v Afghánistánu zjišťujeme, že je potřeba lépe sdílet informace mezi spojenci a afghánskou vládou. Koncept Network Enabled Capabilities NATO dokonce stanovuje, že sdílení má být povinností.

V čase kdy 80 procent informací zpravodajských složek je čerpáno z otevřených zdrojů (rozuměj internet a tištěná média) nikterak nepřekvapí, že do systému obsahujícího utajované informace má přístup více než 2 500 000 Američanů po celém světě. A pokud chcete sdílet informace, musíte být připraveni, že může být sdíleno… až moc.

Bradley Manning měl několik způsobů jak informace vynést – mohl je přenést flash diskem, připojením internetového kabelu do utajované sítě i za pomocí vypálených CD s označením Lady GaGa, což byl nakonec zvolený způsob. Další varianta, která se může stát i vám všem je, že virus naprogramuje váš USB disk tak, aby bez vašeho vědomí sbíral informace a posléze je po připojení na internet zasílal zpět útočníkům.

Jak tomu zabránit?

Bezpečnost informačních zní často jako velmi složitá záležitost, kterou mohou porozumět jenom vládní experti a elitní hackeři – ve skutečnosti lze základy nastavit pomocí zdravého rozumu… Pojďme si tedy klást pár zdravých otázek:

Jak je možné, že měl Bradley Manning přístup ke všem těmto informacím?

Představte si, že informační systém funguje jako knihovna – a pan Manning byl voják, který má za úkol připravovat studii o Iráku. Předpokládám, že pokud byste byli knihovníky, pak byste se přinejmenším podivili, kdyby si Manning chtěl např. vypůjčit knihu ze sekce „diplomacie, oddělení Čína“, natož kdyby se přehraboval v soukromé knihovničce vašeho ředitele.

Také je potřeba zmínit čas – pokud by pan Manning chtěl skutečně dané depeše číst a nikoliv vynést, musel by v případě, že by přečtení jedné depeše trvalo jednu minutu, strávit čtením necelé dva roky. Jakékoliv stahování v rychlejším tempu je jasná známka špatného úmyslu.

Jak je možné, že byl Bradley Manning schopný informaci uložit?

Ze zásady můžete utajovanou informaci použít pouze v utajovaném systému, jinak již není utajovaná. Jak je tedy možné, že byl pan Manning schopný utajované informace uložit na disk, který byl později čitelný na jiném počítači?

Řešení je v tomto případě je mnoho – pokud mají být informace přístupné jen pro čtení, tak mají být jen pro čtení. Lze to řešit například nastavením prohlížeče – stejně jako na flickru či na jiných serverech můžete informaci překrýt průhledným obrázkem a vypnout funkci print screen umožňující pořizovat snímky obrazovky.

Toto jsou pouze jednoduché funkce, které jsou běžně přístupné – dalším řešení je šifrování (obsah nelze zobrazit na jiném počítači) či monitorování souborů na výstupu (pointsec protector).

V dnešní době se také rozmáhá využívání virtualizace – v postatě to funguje tak, že spustíte oddělený operační systém, který vypne všechny mechaniky počítače a přes šifrovaný kanál Vám umožní se připojit ke vzdálenému serveru, kde se nachází informace. Na vašem počítači se tudíž nic neukládá – pokud tuto technologii zkombinujete například s GPS lokátorem, můžete nastavit, aby se počítač mohl ke vzdálenému serveru připojit jenom z určitých bezpečných míst jakým je třeba sídlo firmy.

Jak je možné, že se nikdo nedivil, že vojín stahuje tisíce utajovaných dokumentů?

Tohle je bohužel nejzásadnější a nejméně pochopená otázka – veškeré bezpečnostní předpisy lze nějakým způsobem obejít, a proto bezpečnost již není o tom někomu v něčem zabránit, ale spíše mu to ztížit natolik, že se mu to buď nevyplatí, nebo aby svým chováním upozornil bezpečnostního správce systému.

Největší hrozbou z tohoto pohledu mohou být právě administrátoři – administrátor je člověk, který má pravomoc upravovat kód a nastavení služeb, které využíváte včetně nastavení soukromí a bezpečnosti. Z tohoto pohledu jej lze přirovnat k absolutnímu pánu nad vašimi daty – může být vládcem dobrým, což se pravděpodobně vztahuje na většinu těchto lidí, ale také nemusí. Takový člověk má pak přístup ke VŠEMU co se na spravovaném serveru nachází – mějte toto na paměti, když využíváte hostované e-maily a jiné on-line služby pro uchování pracovních a citlivých údajů.

Z tohoto důvodu je nutné jasně oddělit správce sítí a systémů od lidí, kteří se starají o jejich bezpečnost. Administrátorům ani uživatelům nemůžete zabránit nakládat s daty – právě v tomto tkví smysl informačních systémů, ale můžete nastavit určitá pravidla toho, co dělat smí či nesmí a ty posléze kontrolovat.

Informační systémy lze přirovnat k velkým drbnám – na různých místech operačního systému se nacházejí soubory, kterým se říkají logy: ty říkají co a kdy uživatel, resp. systém dělá. Těchto informací generuje Váš systém denně tisíce, proto se nesleduje chování konkrétních uživatelů, ale využívá se dalších informačních systémů k tomu, aby tyto informace sbíraly a vyhodnocovaly pomocí statistickým metod.

Takový systém lze pak nastavit, aby upozornil příslušníka týmu kybernetické obrany na podezřelé události – např. na to, že uživatel nebo virus kopíruje soubory označené „SECRET“ na CD nebo že se nějaký program snaží přistupovat ke všem souborům v databázi najednou.

Čím jsme zpátky u knihovny – pokud by za vámi přišel pan Manning s kamionem a chtěl po vás vypůjčit VŠECHNY knihy v knihovně najednou, nebylo by vám to podezřelé? Zřejmě by mělo – u informačních systémů je to obdobné, akorát potřebujete sofistikovanější nástroje.

Bohužel během živelného způsobu, jakým se v minulosti stavěly informační systémy, nebylo příliš místo na zabezpečení. Pokud například využíváte čipovou kartu do zaměstnání, tak systém dokáže vyhodnotit, kde se právě nacházíte. Je pak více než zřejmé, že pokud se zároveň připojujete k systému například z Číny, že se nejedná o vás, ale o kybernetický útok. V běžném případě to však nikdo nezjistí, protože oba systémy dělaly odlišné firmy a jejich propojení by v dobách ekonomické krize stálo další peníze… Což nahrává právě lidem, jako je Bradley Manning.

16 comments

16 Comments

h-cz

2. 12. 2010, 12:32ano. Ale dodejme: je-li SIPRnet síť typu SEC_ET, všichni uživatelé mají prověrku SEC_ET, dělanou velmi pravděpodobně ve spolupráci s psychologem či aspoň na základě nějakého profilingu. Jak moc má informační systém nedůvěřovat koncovým uživatelům s prověrkou? Zabezpečovat můžete do nekonečna – každé zvýšení bezpečnosti snižuje použitelnost a prodražuje řešení, ale zároveň na každý bezpečnostní mechanismus existuje protiopatření. Kam až jít?

REPLYSIPRnet a jeho předchůdci nejsou žádné homegrown systémy vyvinuté narychlo po jedenáctém září. SIPRnet WAN je z roku 1995 a vychází ještě z mnohem starších systémů. Zneužití systému je zaznamenáno v roce 2009 (po čtrnácti! letech provozu) svobodníkem, který byl ve službě (nevím, odhaduji) max cca 2 roky. Jde o chybu SIPRnetu nebo selhání security authority při vydávání prověrky?

Možná by bylo dobré provést sensitivity analysis, abychom viděli, jak moc je výsledná bezpečnost nec-like informačního systému vázaná na personální, průmyslovou, komunikační, informační a fyzickou bezpečnost. Bez toho bych si netroufal ukazovat prstem na IT.

(ale to píšu jako člověk z IT :-) )

GG

2. 12. 2010, 14:10…to je vždycky potíž, když je snaha napsat něco jednoduše, aby to bylo pochopitelné a zároveň nevypustit důležité skutečnosti.

Naprosto souhlasím, že řešení á la SKIS SP není to pravé ořechové. Také souhlasím, že bez důkladné analýzy rizik nelze vše zabezpečovat – a že přílišné zabezpečení způsobí akorát to, že uživatelé si začnou předávat citlivé informace jako „neutajované“ jenom aby nemuseli projít bezpečnostní procedurou.

Na druhou stranu – kdyby každý voják měl přístup k utajovanému systému na vlastním stole (což je nec-like) bylo by nutné povolovat přenosná média?

Co se týče analýzy rizik – myslím, že Clintová, Obama pro příště rozhodně takové riziko nepřipustí. – Nejsem si vědom bezpečnostních nastavení systému SIPRS-NET, ale je jisté, že lze systém sledovat i bez přílišného zatěžování uživatele – ostatně právě ty nejzatěžující opatření jsou ty, týkající se fyzické a personální bezpečnosti.

REPLYh-cz

2. 12. 2010, 14:28přesně – bezpečnosti jde vždy proti uživatelskému komfortu a existuje threshold, za kterým uživatelé systém obchází.

Případ Manninga ale skutečně doporučuji vnímat v kontextu 15 let bezpečného provozu SIPRNetu na jedné straně a zřetelných znaků rizikového profilu Manninga na straně druhé. Výsledkem pro mě je, že a) systém měl být nastaven lépe, např. americký CERT rozhodně nezafungoval, ale b) nedošlo ke kompromitaci systému selháním mechanismů SIPRNetu, ale k zneužití malicious userem v rámci jeho oprávnění. Tedy opět: ne architektura a mechanismy, ale oprávnění (které mohl někdo nastavit lépe) a uživatel (jehož měli bezpečáci vyhodnotit jako riziko).

REPLYad přenosná média: asi budou potřeba vždy – alternativou je jeden velký multi-level security systém napojený na Internet. Řešení ale existují, např. export přes „spisovnu“ nebo spoluúčast další osoby pro vyexportování nebo naimportování dat. SIPRNet už teď něco implementuje – to už jsme ale asi moc konkrétní.

GG

2. 12. 2010, 20:30Já bych nerad kdyby můj článek byl obhajobou pro zrušení SIPR NETu nebo zrušení NEC-like spolupráce to v žádném případě!

Osobně to skutečně vnímám jako selhání, nebo spíše absolutní absence CERTU ostatně dle opatření, které zveřejnili na wired USA napravila přesně to na co jsem poukazoval – zrušila přenosná média a zavedly systém sledování anomálního chování uživatelů.

To lze udělat za relativně rozumné peníze bez přílišného obtěžování uživatelů (teda to druhé).

Ad profil Manninga tyto psychotesty jsou jako věštění budoucnosti a když máte 2500 000 uživatelů tak statisticky se jeden Manning vždy najde a to je přesně to co stačí, aby byl takovýhle průšvih. Správné řešení je jako vždy právě rozumná kombinace. – Osobně by se mi alternativa typu NATO RoI líbila.

REPLYMichal Uher

6. 12. 2010, 12:19Dnes byla zveřejněna informace, že Wiki Leaks zveřejnil potencionální seznam cílů pro teroristy. Na jedné straně vidím to, že tito lidé nemají ohled při zveřejňování informací na cokoliv. Vůbec neuvažují, že kvůli nim někdo může přijít o život. Mají svou sledovanost a půjdou klidně přes mrtvoly. Na duhou stranu nám svými jednostrannými kroky může uškodit v jiném směru. Pokud skutečně Wiki Leaks zveřejní informaci na jejíž nepopiratelném základě bude třeba zničena nějaká jednotka v Afghanistánu, nebo zničen nějaký cíl teroristy, tak se poměrně snadno domluví západní státy na oficiální cenzuře na internetu a v rámci bezpečnosti se budou dít v kyberprostoru zajímavé věci.

REPLY