Spojené státy i NATO přikládají problematice kybernetické obrany čím dál tím větší význam, ale zatímco spojené státy již mají svůj Cyber Command a NATO expertní výzkumné středisko a 130 odborníků nasazených 24h denně na ochranu vlastních sítí, celou Českou republiku v současnosti „hlídají“ 3 lidé – dva úředníci a výpomocná síla na poloviční úvazek.

Spojené státy i NATO přikládají problematice kybernetické obrany čím dál tím větší význam, ale zatímco spojené státy již mají svůj Cyber Command a NATO expertní výzkumné středisko a 130 odborníků nasazených 24h denně na ochranu vlastních sítí, celou Českou republiku v současnosti „hlídají“ 3 lidé – dva úředníci a výpomocná síla na poloviční úvazek.

Česká republika se svými 2,3 procenty populace, které se živi službami v oblasti informačních technologií významně převyšuje evropský průměr. Právě dostupnost kvalifikované pracovní síly vedlo významné zahraniční společnosti zabývající se IT k tomu, aby si v Praze a v okolí Brna vybudovaly své centrály. České antivirové programy se starají o bezpečnost pětiny světových uživatelů internetu a jsou řazeny mezi světové špičky.

Česko bohužel drží i další primát: podle zástupce společnosti McAfee se Česká republika se řadí mezi deset nejvýznamnějších světových šiřitelů kybernetických útoků, dle ročenky této společnosti v kategorii útoků na databáze (tzv. SQL injekce) převyšuje počet útoků pocházející z ČR dokonce i součet útoků pocházející z Ruska a Ukrajiny dohromady. Většinou se však jedná o útoky pocházející z počítačů, které za tímto účelem infikovali hackeři pocházející ze zahraničí.

Jednoznačným důvodem této situace je dosavadní laxnost českých správních orgánů při definování a prosazování strategie kybernetické bezpečnosti v České republice a navazující legislativy – jako příklad lze uvést Radou Evropy přijata Úmluva o počítačové kriminalitě z roku 2001, kterou Česká republika sice schválila, ale do dnešního dne neratifikovala. Bohužel i přes četné politické proklamace a dokonce velmi konkrétním usnesením Bezpečnostní rady státu (BRS) k této otázce (15. března 2010 BRS přijala usnesení, kterým Ministerstvo vnitra uložilo založit vládní orgán pro kybernetickou bezpečnost a začít pracovat na návrhu zákona) se daří řešit problémy spojené s kybernetickou obranou pouze velmi pomalu:

Zatímco minulý rok před konáním cvičení kybernetické obrany NATO, zástupci Nizozemska oslovili Českou republiku s žádostí o radu v oblasti řešení této problematiky, dnes mají vybudovaný vládní orgán a schválenou kybernetickou strategii státu. Češi mají pouze vyhodnocení cvičení zmiňující sice nadějné armádní specialisty, ale velké množství procesních problémů a žádné řešení v dohlednu.

Posledním státem, který se na Ministerstvo obrany ČR obrátilo s podobnou žádostí, byla Azerbádžánská republika. Snad se nedočkáme okamžiku, kdy se ocitneme v závěsu i za ní.

Nepřátele jsou již za branami… zevnitř

Kybernetické nebezpečí je často zmiňováno spíše v souvislosti s tzv. DDOS útoky – útočník počítačově vygeneruje takové množství dotazů na informační službu, že ta již nestačí vyřizovat svou práci – internetová stránka a poskytovaná služba, postižená tímto útokem je nakonec nedostupná. Tento typ útoku například postihl v prosinci tohoto roku Českou poštu a v roce 2007 ochromil Estonsko.

DDOS útok je v podstatě velmi banální – vlastně můžete si jej zkusit sami, stačí zmáčknout tlačítko win+r napsat cmd a v příkazovém řádku např. napsat „ping localhost“ – uvidíte, jak na počítači vám poběží vyhodnocení zpracování dotazů na server localhost, což je v tomto případě Vaše mašina. V roce 2007 koloval po internetu seznam adres vládních serverů a lidé protestující proti přesunu památníku rudé armády prostě využili svých počítačů k tomu, aby položili elektronickou vládu v Estonsku.

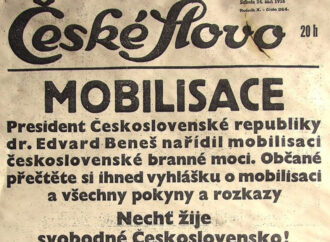

Tento útok se však poměrně snadno kontruje: právě tím, že je zřejmý a také velice krátkodobý. Vlastně hodnoťte sami, co považujete za horší – když na několik hodin spadne poštovní server, nebo když přijdete o práci, půlka armády je rozpuštěna a nemáte zdroje nutné k tomu, abyste chránili základní národní zájmy jako je bezpečnosti a hospodářský blahobyt? Myslíte, že to spolu nesouvisí?

Díky špionážním operacím jak byl „TITAN RAIN“ a „GHOST NET“, se odhaduje, že denně jsou ze spojených států ukradeny informace v hodnotě jedné letadlové lodě. Zájmem hackerů jsou v těchto případech nákresy vojenského vybavení, průmyslových produktů, vědecká data (např. NASA), citlivé informace o státní správě a mnohá další hodnotné informace, které mohou mít vliv na hospodářství i státu. Obdobný případ hospodářské kybernetické kriminality, se udál v minulém roce, kdy čínští hackeři přes Internet zcizili Exxonu, Shellu a BP informace o potenciálních nalezištích ropy v hodnotách miliónů dolarů.

V době kdy díky trvalému přesunu výrobních sil do rozvojových zemí se prosperita západu zakládá právě na inovacích, považuji tyto organizované krádeže dat za útok na naši budoucnost.

Obrana: kybernetická obrana za jeden transportér

Otázka kybernetické bezpečnosti v ČR se dělí do dvou kategorií: za prvé je nutné řešit obranu státu – a obzvláště kritické IT infrastruktury, která generuje nemalé příjmy. Toto je otázka, kterou se musí zabývat ministerstvo vnitra, které, jak se zdá, začne po roce nečinnosti po posledním vyjádření Bezpečnostní rady státu ze dne 28. února 2011, plnit své povinnosti.

Druhá otázka se však týká kybernetické obrany armády, kde jak stanoví poslední návrh koncepce kybernetické obrany resortu MO, by mělo být armádní středisko schopné chránit vlastní aktiva (tj. hodnotné informace služby apod.) a infrastrukturu resortu Ministerstva obrany a podporovat jednotky nasazené v misích prostřednictvím celého spektra počítačových operací (útok, špionáž a obrana).

Situace na obraně se zdá být příznivější než v na ministerstvu vnitra: příslušníci ze střediska CIRC MO dokázali na posledním aliančním cvičení kybernetické obrany vyřešit neobtížnější úkol cvičení jako první z celé aliance a v minulém roce ve spolupráci s výzkumníky z Masarykovy Univerzity objevili celosvětovou síť infikovaných zařízení s prozaickým názvem Chuck Norris, která čekala na spuštění útoku. Jedná se tedy již o etablovanou a zkušenou komunitu.

Bohužel tyto úspěchy jsou těžce poznamenány problémy, kterými je práce střediska kybernetické obrany degradována a ne rozvíjena.

Situace v současnosti je taková, že středisko kybernetické obrany, které má prioritně řešit bezpečnostní incidenty a kontrolovat dodržování bezpečnostních politik jak uživateli, tak především provozovateli, je přímo podřízené organizaci, která se stará o provoz systémů v rezortu a nikoliv orgánu, který jak název napovídá, má komplexně bezpečnost na starost, Bezpečnostnímu řediteli. Výsledek toho je následující:

- Investice do vybavení střediska kybernetické obrany za poslední dva roky byly doslova nulové: čeští vojáci na cvičení NATO uspěli ne díky vybavení, ale vlastní šikovností. Potřebné programy, kterými nedisponovali, stáhli jako open source z internetu. Při rychlosti, kterým se vyvíjí IT, je za této situace nemožné dlouhodobě udržet kvalitní lidské zdroje;

- Středisko kybernetické obrany má přehled pouze o malé části armádní infrastruktury: tento fakt je dán jednak nedostatečným vybavením, ale také nedostačujícím mandátem, jak střediska, tak ze strany nadřízené organizace;

- Rok od vydání požadavku nebyla organizace, odpovědná za řízení provozu IT schopná (nebo ochotná) zmapovat armádní IT infrastrukturu: tuto situaci lze přirovnat situaci, kdy velitel odpovědný za obranu státu neví, kde jsou dislokovány vojenské posádky. Bez této informace NELZE odpovědně nejen rozvrhnout investice do zabezpečení, ale ani investice do IT jako takové;

- Středisko kybernetické obrany není schopné prosadit bezpečnostní normy vůči provozním (tj. jemu nadřízeným) orgánům;

- Problémy, na které upozornil interní test rezortu a vyhodnocení cvičení NATO jsou sice známy, ale nejsou řešeny.

Řešení této situace přitom jasně definuje rok starý Záměr kybernetické obrany resortu MO, který jednoznačně stanovuje, že orgány kybernetické obrany by měly být nezávislé na managementu a provozu informačních systémů, které budou kontrolovat, a to organizačně, finančně a personálně.

Za situace, kdy NATO hodnotí kybernetickou obranu za kritickou schopnost aliance, je pokračování tohoto stavu nemyslitelné: prvořadou prioritou jsou jednoznačně změny v organizaci rezortu a jeho vnitřních předpisech, které umožní hladké fungování orgánů kybernetické obrany.

Co se týče nutných investičních nákladů, řešení tohoto problému vyžaduje poměrně uměřené finanční zdroje: vzhledem k rozsahu sítí resortu MO a aktuálním požadavkům na zabezpečení se bavíme o jednorázové investici v hodnotě jednoho Panduru a o navýšení rozpočtu na kybernetickou obranu v řádu desítek miliónů ročně. To jsou přitom všechno zdroje, které by bylo možné získat restrukturalizací výdajů resortu na IT a především přehodnocením nevýhodných nájemných smluv na IT služby, ke kterým se resort zavázal v posledních letech.

11 comments

11 Comments

h-cz

26. 3. 2011, 10:54GG, za tohle Tě pochválit nemůžu.

REPLYTvoje dedukce, že kvůli nepodřízenosti CIRC pod BŘ je situace nedobrá (viz následné odrážky) je absolutně nepodložená. Jediné, v čem Ti dám za pravdu je skutečnost, že dva poslední roky nemělo ICT vpodstatě žádné investiční prostředky a proto neinvestovalo ani do CIRC. Jediné, co se skutečně řešilo, je dohled infrastruktury (Tebou zmiňovaná odrážka tři). Proč jsme věnovali těch pár investičních prostředků do dohledového sw a ne do CIRCu? Protože jak provoz, tak CIRC data z dohledu potřebují pro svou činnost jako jednu ze vstupních podmínek. Bez dohledu by si CIRCáci mohli listovat kabelovými knihami a dohledávat koncové stanice a uživatele ručně…

h-cz

26. 3. 2011, 11:07druhá a čtvrtá odrážka obsahují nepravdivé či neúplné informace. Středisko potřebnými pravomocemi disponuje – stačí se podívat do konkrétní platné směrnice. A nebuďme příliš byrokratičtí: směrnice je jedna věc, vyjednávací a vůbec komunikační schopnosti věc druhá.

Věta „středisko není schopné prosadit bezpečnostní normy vůči provozním (nadřízeným) orgánům“ mi též přináší nulovou informační hodnotu: nejsem si vědom žádného porušování bezpečnostních norem, které by středisko CIRC neúspěšně eskalovalo k řešení. Pokud víš víc, buď konkétnější, můj mail znáš.

Jsi velmi kritický vůči provoznímu orgánu, ale viděl jsi (v době, kdy jsi byl v resortu) stav dohledu před projektem SZP a poté? Viděl jsi komunikační tok mezi CIRCem a ServiceDeskem?

S čím souhlasím je nepoměr úsilí (nejen prostředků), věnovaných např. do mechanizovaných jednotek vůči jedné z prioritních dimenzí dnešního a budoucího bojiště. O tom žádná :-)

REPLYh-cz

26. 3. 2011, 11:18Ještě poznámka k nezávislosti na managementu a provozu (organizačním, finančním a personálním): – to je idealismus. Již i Ty jsi několikrát uznal, že personálně nezávislý CIRC být nemůže a že musí být kariérně svázán s provozem a řízením ICT.

REPLYNezávislostí kolem sebe mává VP a VZ (VP: nesmíme být podřízeni tomu, koho můžeme potenciálně vyšetřovat). To bys z CIRC mohl vytvořit absolutně samostatnou složku.. A nebo, a o tom se tady zatím ještě nebavíme – ji vyjmout z armády a přepodřídit VZ.

—

Jestli to čte nějaký laik, tak ho lituju :-)

Petr Z.

26. 3. 2011, 11:50ad h-cz, musel jsem to číst třikrát, abych porozuměl :) Tato tématika je ovšem tak málo pokryta, že ocením jakékoliv informace.

(OT) Zajímalo by mě, pokud to na Vás nebude příliš osobní otázka, jaká je motivace IT specialistů pracovat pro stát ať už na obraně či vnitru, když stát alespoň dle mě dostupných informací není v žádném případě kompetetivní se soukromým sektorem co do platu. A možnost odejít do privátní sféry je na rozdíl od většiny vojáků z povolání extrémně jednoduchá.

REPLYPJK

26. 3. 2011, 14:12Napadlo někoho pro obranu kyberprostoru využít třeba i IT specialisty z řad Aktivních záloh?

REPLY